Publié le

2 avril 2024

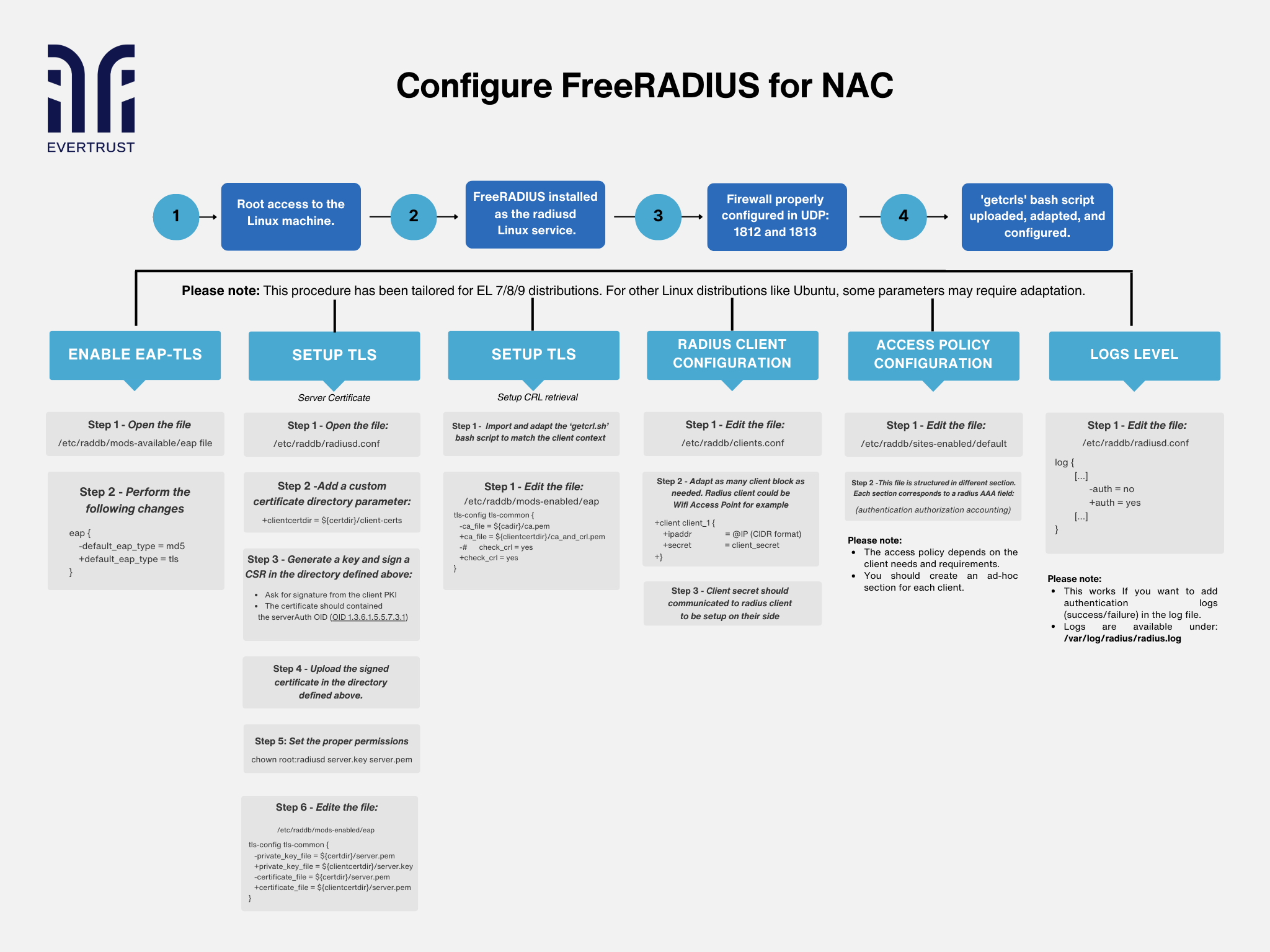

Dans le paysage numérique actuel, garantir une sécurité réseau robuste est primordial pour les organisations de toutes tailles. Le contrôle d'accès au réseau (NAC) joue un rôle crucial dans la sécurisation des réseaux en régulant l'accès selon des politiques prédéfinies. Le schéma suivant vous guidera pas à pas dans la configuration de FreeRADIUS pour le NAC.

Configurer FreeRADIUS pour NAC

Configurer FreeRADIUS pour NAC

Mais avant de se lancer dans le processus de configuration, il est essentiel de s'assurer que les conditions préalables suivantes sont remplies :

Prérequis :

Accès root : Assurez-vous d’un accès root à la machine Linux, en accordant les autorisations nécessaires pour les configurations au niveau du système.

Installation de FreeRADIUS : Installez FreeRADIUS en tant que service Linux, communément appelé « radiusd ».

Configuration du pare-feu : Ouvrez les ports UDP 1812 et 1813 pour permettre la communication pour l'authentification RADIUS.

Téléchargement et configuration du script « getcrls » : Adaptez et configurez le script bash « getcrls » pour faciliter la récupération de la liste de révocation des certificats (CRL).

Remarque : cette procédure a été conçue pour les distributions EL 7/8/9. Pour d’autres distributions Linux comme Ubuntu, certains paramètres peuvent nécessiter une adaptation.

Alors,

Pour activer l'authentification EAP-TLS, suivez ces étapes :

Ouvrez le fichier '/etc/raddb/mods-available/eap'.

Modifiez le type EAP par défaut en TLS dans la configuration.

Pour configurer TLS afin d'assurer une communication sécurisée, procédez comme suit :

Ouvrez le fichier '/etc/raddb/radiusd.conf'.

Ajouter un paramètre de répertoire de certificats personnalisé.

Générez une clé, signez une demande de signature de certificat (CSR) et téléchargez le certificat signé.

Vous souhaitez mettre en œuvre ces pratiques PKI ?

Bénéficiez de conseils d'experts sur la mise en œuvre de solutions PKI sécurisées pour votre organisation.

Obtenez l'aide d'un expertDéfinissez les autorisations appropriées pour la clé du serveur et les fichiers de certificat.

Modifiez le fichier '/etc/raddb/mods-enabled/eap' pour configurer les paramètres TLS.

Pour configurer la récupération de la liste de révocation des certificats (CRL) comme suit :

Importez et adaptez le script bash 'getcrl.sh' pour qu'il corresponde au contexte client.

Modifiez le fichier '/etc/raddb/mods-enabled/eap' pour activer la vérification CRL.

Pour configurer les paramètres du client Radius :

Modification du fichier '/etc/raddb/clients.conf'.

Adaptez les blocs clients selon les besoins, en fournissant les adresses IP et les clés secrètes.

Pour configurer la politique d'accès :

Personnalisez les politiques d'accès en fonction des besoins du client en modifiant le fichier '/etc/raddb/sites-enabled/default'.

Structurez le fichier en sections correspondant à l'authentification, à l'autorisation et à la comptabilité.

Enfin, pour le niveau des journaux :

Activez les journaux d'authentification en modifiant le fichier '/etc/raddb/radiusd.conf'.

Ajustez les paramètres de journalisation pour spécifier les événements à enregistrer dans le fichier journal.

En conclusion, la mise en œuvre rigoureuse de FreeRADIUS sur une machine Linux, en suivant les procédures décrites, renforce considérablement l'infrastructure de sécurité réseau de votre organisation. Grâce à des mécanismes robustes d'authentification, d'autorisation et de journalisation, l'accès sécurisé aux ressources réseau est garanti, conformément aux politiques de sécurité.

En adaptant rigoureusement les procédures aux distributions Linux spécifiques, les administrateurs déploient efficacement FreeRADIUS pour le contrôle d'accès réseau (NAC), renforçant ainsi la sécurité et le contrôle du réseau. Il est important de noter que si FreeRADIUS permet l'authentification des terminaux et des utilisateurs, l'émission de certificats est primordiale. Pour cette tâche, nos solutions Horizon et Stream offrent l'approche la plus fiable et la plus complète.

Horizon et Stream

Horizon et Stream